PHP反序列化详细解析之字符逃逸

本篇文章给大家带来了关于PHP的相关知识,其中主要介绍了关于反序列化字符逃逸的相关问题,php序列化后的字符串经过替换或修改,导致字符串长度变化,总是先序列化,在进行替换修改操作,下面一起来看一下,希望对大家有帮助。

推荐学习:《PHP视频教程》

本质:闭合

分类:字符变多、字符变少

共同点:

- php序列化后的字符串经过替换或修改,导致字符串长度变化

- 总是先序列化,在进行替换修改操作

分类

字符增多

- 思路:

根据序列化后字符串格式与特点,字符个数标识了后面要识别的长度

要修改某个属性就要将其替换,可通过传入的字符串控制

要将前面的双引号闭合,再传入后面要构造的字符

但是此时与前面字符串长度不匹配,构造无效

解决:根据替换字符长度变化,将构造的字符串挤出长度范围,成为下一部分

(要用替换时的长度变换填补注入字符串的空缺) - tips:

- 判断每个字符过滤后会比原字符多出x个

- 确定要注入的目标子串的长度n

- 注入字符重复n/x遍,并带上注入字符 (构造代码的长度÷多出的字符数)

- 例:

目标:修改对象中一个数值,如age要改为20

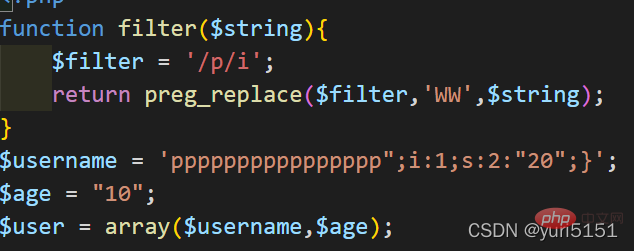

<?php

function filter($string){

$filter = '/p/i';

return preg_replace($filter,'WW',$string);

}

$username = 'purplet';

$age = "10";

$user = array($username,$age);

var_dump(serialize($user));

echo "<pre>";

$r = filter(serialize($user));

var_dump($r);

var_dump(unserialize($r));

?>下面部分可以记作模板,做题时先输出看一下

var_dump(serialize($user)); # 序列化 echo "<pre>"; $r = filter(serialize($user)); # 替换后序列化 var_dump($r); var_dump(unserialize($r)); # 打印反序列化

可以观察到,每次替换将p改为ww,即每次都多出一个字符

这就导致反序列化时长度分配读取错误而输出错误

所以考虑通过其长度读取的性质来构造字符逃逸

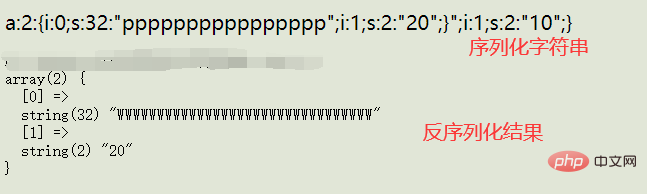

要将10改为20,先确定后面要构造的字符串:

原字符串:";i:1;s:2:"10";} 目标子串:";i:1;s:2:"20";}

确定长度:16(即传入的字符串需要多出16个字符来将这些字符放到下一个属性的位置上去)

每次多1个字符,故需要16个p

故传入:

结果输出:

字符减少

值逃逸

值过滤,前值包后键与值(左括号为止)

- 例

目标:age改为20

<?php

function filter($string){

$filter = '/pp/i';

return preg_replace($filter,'W',$string);

}

$username = "ppurlet"

$age = "10";

$user = array($username,$age);

var_dump (serialize($user)); # 序列化

echo "<pre>";

$r = filter(serialize($user)); # 替换后序列化

var_dump ($r);

var_dump (unserialize($r)); # 打印反序列

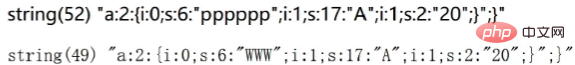

?>与上面代码相似,只是此时是将2个p替换为一个w,字符减少

同样数值不对应会反序列化失败

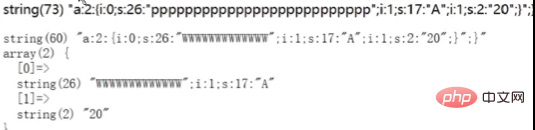

username:构造逃逸所需代码

age:构造逃逸代码

A后面是传入的age字符串,计算构造长度

即要占位这13个字符

每2个p变1个w,相当于逃逸一位,故输入13*2=26个p,字符长度标识为26,变为13个w,后面13个字符占余下13位

payload:

username='pppppppppppppppppppppppppp' age=A";i:1;s:2:"20";}

总结

- 字符增多

- 看第一个参数结尾后的引号到最后右括号的长度(目标字符串)n

- 看每次替换增量x

- 用n/x个替换字符和构造代码构造,传入序列化对象

- 字符减少

- 用第二个参数构造

- 开头设置闭合:A"(后面再考虑怎么构造)

- 看第一个参数后的右引号到A有多少个字符n

- 替换减少x个字符

- 创建对象:

第一个参数传入n*(x+1)个替换字符

第二个参数传入构造的字符串

推荐学习:《PHP视频教程》

以上就是PHP反序列化详细解析之字符逃逸的详细内容,更多请关注自由互联其它相关文章!

【本文来源:美国服务器 http://www.558idc.com/mg.html提供,感恩】